Apa Itu Zero Trust?

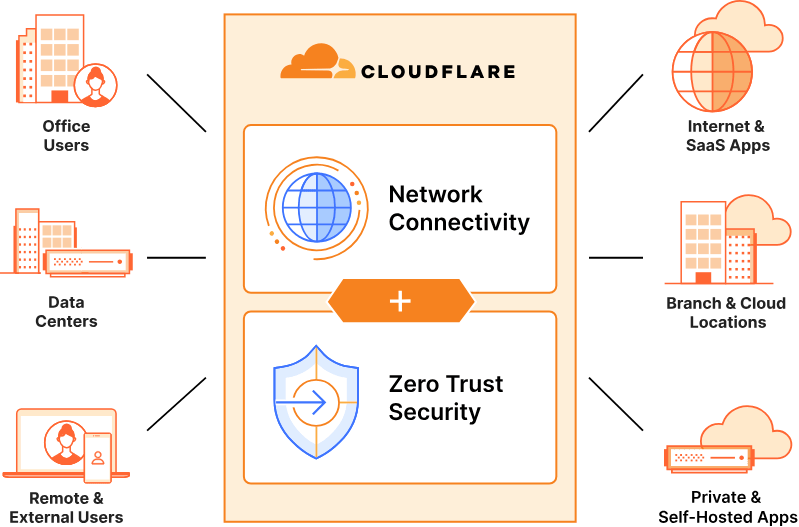

Leyun Cloud Asia – Zero Trust Security adalah model keamanan yang dirancang untuk mencegah ancaman siber, seperti kebocoran data, dengan menghapus konsep “kepercayaan” dari arsitektur jaringan perusahaan. Pendekatan ini didasarkan pada prinsip bahwa tidak ada entitas, baik internal maupun eksternal, yang otomatis dipercaya. Setiap permintaan akses harus melalui verifikasi yang ketat tanpa pengecualian.

Definisi Zero Trust Security

- Penghapusan Kepercayaan:

- Zero Trust Security menghilangkan kepercayaan dari sistem jaringan. Tidak ada pengguna atau perangkat yang dianggap tepercaya secara default. Semua akses harus diverifikasi secara ketat setiap kali terjadi permintaan.

- Pencegahan Kebocoran Data:

- Dengan tidak mempercayai entitas apapun, Zero Trust Security bertujuan untuk mencegah kebocoran data dan serangan siber. Setiap akses dipantau dan dianalisis untuk memastikan bahwa hanya entitas yang sah yang dapat masuk ke dalam sistem.

- Keamanan Berlapis:

- Zero Trust Security menggunakan berbagai lapisan keamanan untuk melindungi data dan sistem. Ini termasuk autentikasi multi-faktor (MFA), enkripsi data, dan pemantauan aktivitas secara real-time.

Mengapa Zero Trust Security Penting?

Dalam lingkungan digital yang semakin kompleks dan tersebar, model keamanan tradisional yang mengandalkan perimeter jaringan tidak lagi memadai. Ada beberapa alasan utama mengapa Zero Trust menjadi sangat penting:

- Peningkatan Ancaman Siber: Ancaman siber seperti ransomware, malware, dan serangan phishing semakin canggih. Model Zero Trust membantu mengurangi risiko ini dengan memverifikasi setiap permintaan akses.

- Peningkatan Mobilitas Kerja: Dengan semakin banyaknya pekerja jarak jauh dan penggunaan perangkat mobile, perimeter jaringan menjadi lebih kabur. Zero Trust memastikan bahwa keamanan tetap terjaga di mana pun pengguna berada.

- Perlindungan Data yang Lebih Baik: Data sensitif dapat disimpan di berbagai lokasi, baik di dalam pusat data perusahaan maupun di cloud. Zero Trust membantu memastikan bahwa hanya pengguna dan perangkat yang telah diverifikasi yang dapat mengakses data ini.

- Mengurangi Risiko Insider Threats: Ancaman dari dalam organisasi, baik yang disengaja maupun tidak disengaja, dapat diminimalkan dengan model Zero Trust karena setiap akses harus diverifikasi.

Prinsip-Prinsip Zero Trust oleh Cloudflare

Di era digital yang semakin kompleks, ancaman siber menjadi lebih canggih dan sulit dideteksi. Model keamanan tradisional yang mengandalkan perimeter jaringan untuk melindungi data tidak lagi memadai. Zero Trust Security menawarkan pendekatan yang lebih adaptif dan responsif terhadap ancaman ini. Berikut ini adalah prinsip-prinsip dari zero trust Cloudflare :

- Strategi Akses:

- Zero Trust Security berfungsi sebagai strategi untuk menentukan postur keamanan dalam mengakses aplikasi dan sumber daya jaringan, tanpa memandang asal sumber akses tersebut. Ini berarti setiap permintaan akses harus melalui verifikasi yang ketat.

- Arsitektur Keamanan:

- Prinsip kedua berkaitan dengan bagaimana organisasi mengatur elemen-elemen dalam jaringan, aplikasi, dan lingkungan identitas mereka. Pendekatan ini mengadopsi model “no trust by default,” di mana tidak ada entitas yang dipercaya secara otomatis.

- Model Konteks:

- Zero Trust juga berperan sebagai model konteks untuk menghilangkan keputusan biner dalam memberikan tindakan pada aplikasi dan layanan. Setiap permintaan akses dievaluasi berdasarkan kondisi dan konteksnya, sehingga keputusan yang diambil lebih tepat dan aman.

Implementasi Zero Trust oleh Cloudflare

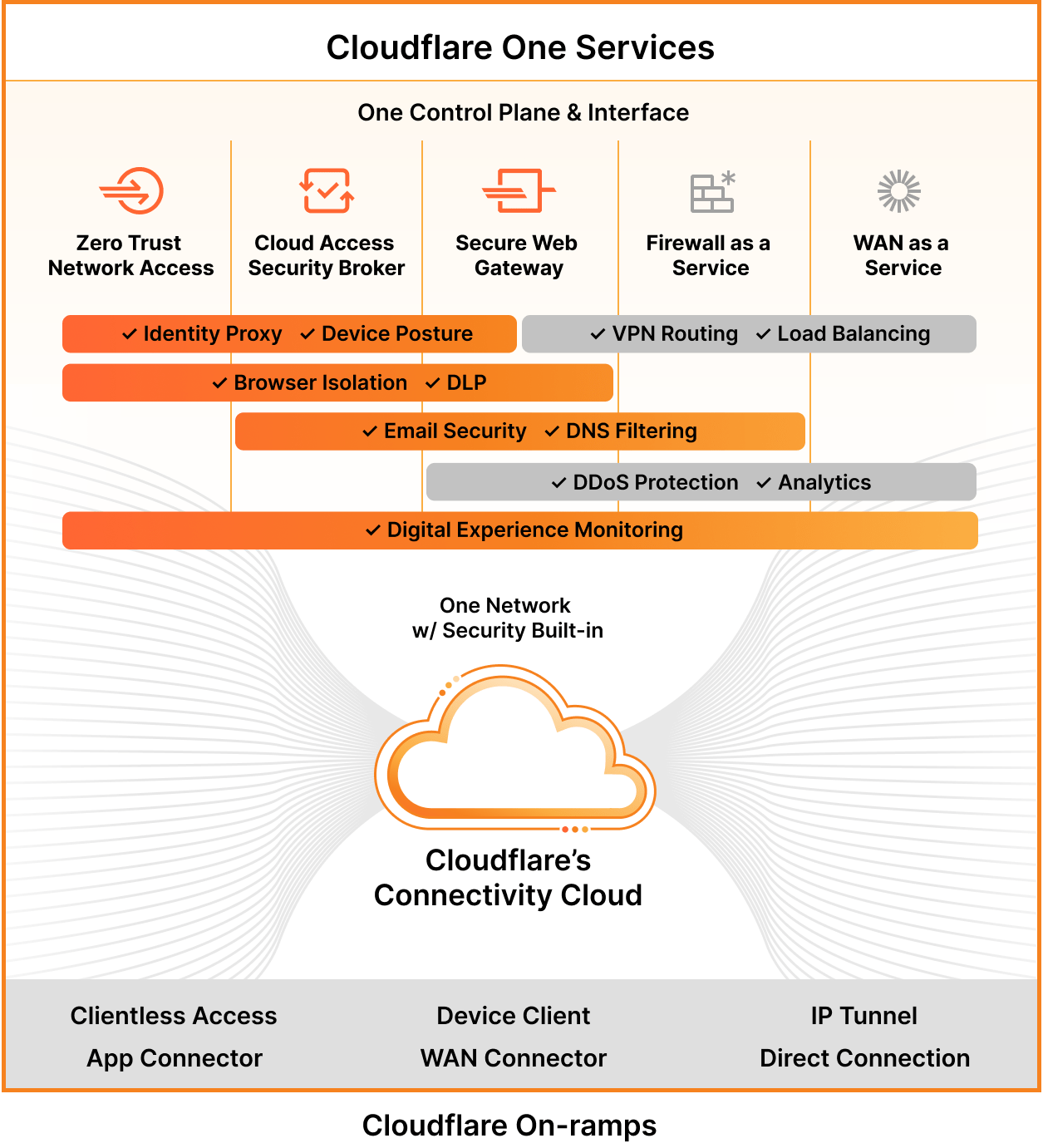

Cloudflare, sebagai salah satu pemimpin dalam solusi keamanan web, telah mengembangkan serangkaian produk dan layanan untuk mendukung implementasi Zero Trust. Berikut adalah beberapa cara Cloudflare menerapkan Zero Trust:

- Cloudflare Access: Cloudflare Access menggantikan VPN tradisional dengan solusi yang lebih aman dan mudah digunakan. Setiap permintaan akses ke aplikasi harus melalui pemeriksaan identitas dan konteks pengguna. Hanya pengguna yang telah diverifikasi yang dapat mengakses aplikasi tersebut.

- Cloudflare Gateway: Solusi ini menyediakan perlindungan terhadap ancaman internet dengan memfilter dan memantau lalu lintas keluar dan masuk. Gateway memastikan bahwa hanya lalu lintas yang telah diperiksa dan diverifikasi yang dapat mengakses jaringan internal.

- Identity and Access Management (IAM): Cloudflare mengintegrasikan dengan berbagai penyedia identitas untuk memastikan bahwa hanya pengguna yang terverifikasi yang dapat mengakses sumber daya. Penggunaan Multi-Factor Authentication (MFA) menjadi bagian integral dari pendekatan ini.

- Micro-Segmentation: Dengan membagi jaringan menjadi segmen-segmen kecil, Cloudflare dapat membatasi akses pengguna hanya pada segmen yang relevan dengan tugas mereka. Ini mencegah penyebaran ancaman jika terjadi pelanggaran keamanan.

Cara Pemakaian Zero Trust

Mengimplementasikan Zero Trust memerlukan pendekatan yang komprehensif dan strategis. Berikut adalah langkah-langkah utama dalam pemakaian Zero Trust:

- Identifikasi dan Klasifikasi Aset: Langkah pertama adalah mengidentifikasi semua aset digital yang ada dalam organisasi, termasuk data, aplikasi, dan perangkat. Klasifikasikan aset-aset ini berdasarkan tingkat sensitivitas dan pentingnya.

- Penerapan Kebijakan Akses: Tentukan kebijakan akses yang ketat berdasarkan prinsip “least privilege” (hak akses minimal). Pastikan bahwa setiap pengguna hanya memiliki akses ke sumber daya yang mereka butuhkan untuk melaksanakan tugas mereka.

- Verifikasi Identitas: Gunakan mekanisme autentikasi yang kuat, seperti Multi-Factor Authentication (MFA), untuk memastikan bahwa hanya pengguna yang telah diverifikasi yang dapat mengakses sumber daya. Integrasikan dengan penyedia identitas yang andal untuk mengelola identitas pengguna.

- Segmentasi Jaringan: Bagi jaringan menjadi segmen-segmen kecil untuk membatasi akses hanya pada bagian-bagian yang relevan dengan tugas pengguna. Ini membantu mencegah penyebaran ancaman jika terjadi pelanggaran.

- Pemantauan dan Logging: Lakukan pemantauan dan logging yang terus-menerus terhadap semua aktivitas di jaringan. Analisis log secara rutin untuk mendeteksi aktivitas mencurigakan atau tidak biasa.

- Penggunaan Teknologi Keamanan: Implementasikan teknologi keamanan seperti firewall, Intrusion Detection Systems (IDS), dan Intrusion Prevention Systems (IPS) yang mendukung model Zero Trust. Pastikan bahwa teknologi ini dapat memverifikasi dan mengontrol setiap permintaan akses.

- Edukasi dan Pelatihan Pengguna: Edukasi dan latih pengguna mengenai pentingnya keamanan dan praktik terbaik dalam menggunakan teknologi. Pastikan bahwa mereka memahami kebijakan akses dan langkah-langkah yang harus diambil untuk menjaga keamanan data.

Technology

Partner Kami :