Dalam era digital yang semakin kompleks, perusahaan menghadapi tantangan besar dalam melindungi jaringan dan data mereka dari ancaman siber. Salah satu solusi yang semakin diperhitungkan adalah SentinelOne NDR (Network Detection and Response).

Sebagai platform yang mengintegrasikan kecerdasan buatan (AI) dan pembelajaran mesin (ML), SentinelOne NDR menawarkan pendekatan canggih dalam mendeteksi dan merespons ancaman jaringan secara real-time.

Artikel ini akan membahas secara mendalam tentang SentinelOne NDR, manfaatnya, serta bagaimana teknologi ini dapat membantu organisasi dalam menjaga keamanan jaringan mereka.

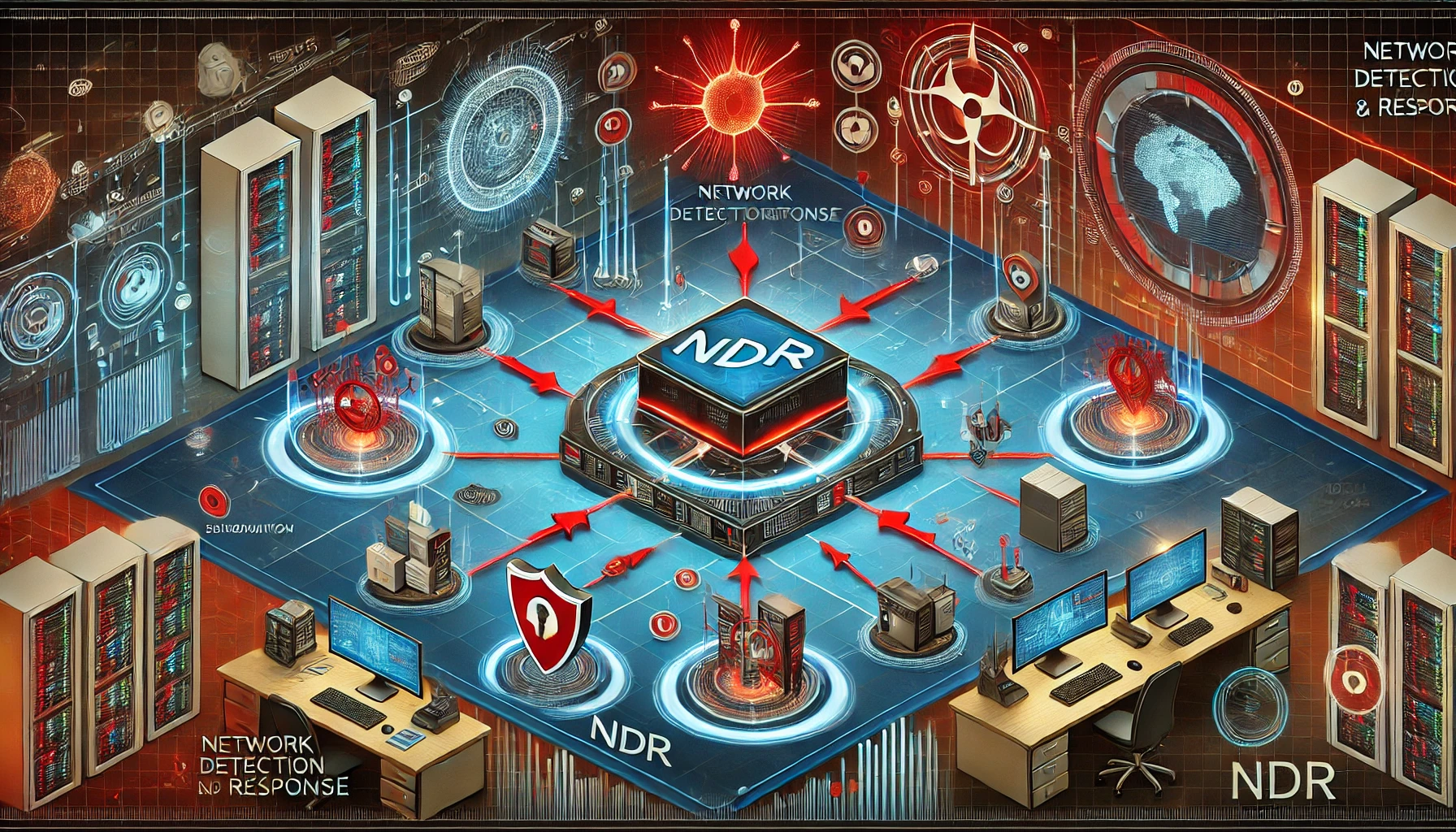

Apa itu Network Detection and Response (NDR) ?

SentinelOne NDR adalah bagian dari platform keamanan SentinelOne yang dirancang untuk mendeteksi ancaman dalam jaringan, mengidentifikasi perilaku mencurigakan, dan memberikan respons otomatis untuk mengurangi dampak dari serangan siber. NDR bertujuan untuk melengkapi sistem pertahanan jaringan tradisional, seperti firewall dan antivirus, dengan kemampuan untuk mendeteksi ancaman yang lebih canggih yang mungkin tidak terdeteksi oleh solusi konvensional.

Selain dari itu, Network Detection and Response (NDR) berfungsi untuk mendeteksi dan merespons ancaman yang mungkin tersembunyi di dalam lalu lintas jaringan. NDR menggunakan berbagai teknik untuk menganalisis dan memahami perilaku jaringan, mencari pola yang mencurigakan, dan kemudian merespons secara otomatis atau manual jika ancaman terdeteksi.

Berikut adalah tahapan cara kerja NDR:

1. Pengumpulan Data Lalu Lintas Jaringan

NDR pertama-tama mengumpulkan data lalu lintas jaringan secara real-time dari berbagai sumber yang ada di dalam infrastruktur jaringan. Data ini bisa berasal dari perangkat jaringan, router, firewall, server, aplikasi, atau endpoint. Sumber data yang biasa digunakan meliputi:

Flow Data: Seperti NetFlow atau sFlow, yang memberikan informasi tentang aliran data antar perangkat di jaringan.

Packet Capture: Menyaring dan merekam paket data yang dikirimkan di jaringan untuk analisis lebih lanjut.

Log Data: Mengambil log dari perangkat jaringan, firewall, server, dan aplikasi untuk menganalisis perilaku sistem.

Endpoint Data: Data yang dikumpulkan dari perangkat endpoint (seperti komputer dan perangkat mobile) yang terkoneksi ke jaringan.

Tujuan pengumpulan data ini adalah untuk memberikan gambaran yang lengkap tentang aktivitas yang terjadi di jaringan dan mendeteksi aktivitas yang mencurigakan.

2. Analisis Lalu Lintas dengan Kecerdasan Buatan (AI) dan Pembelajaran Mesin (ML)

Setelah data terkumpul, tahap selanjutnya adalah menganalisis data tersebut untuk menemukan anomali dan potensi ancaman. Di sinilah teknologi Kecerdasan Buatan (AI) dan Pembelajaran Mesin (ML) memainkan peran penting. Teknologi ini memungkinkan NDR untuk melakukan analisis yang lebih mendalam dan mendeteksi pola yang mungkin tidak dapat terdeteksi dengan metode tradisional.

Analisis Perilaku Normal (Baseline): NDR mempelajari pola lalu lintas jaringan yang normal atau biasa terjadi, untuk membuat baseline atau dasar perbandingan. Ini termasuk jenis trafik, pola komunikasi antar perangkat, dan jam sibuk pada jaringan.

Deteksi Anomali: Setelah baseline terbentuk, NDR akan mencari anomali, yaitu perubahan mendadak dalam pola lalu lintas. Misalnya, jika ada lonjakan trafik ke suatu server atau pola komunikasi yang tidak biasa antar perangkat, ini bisa menjadi tanda adanya ancaman.

Algoritma Pembelajaran Mesin (Machine Learning): Pembelajaran mesin digunakan untuk meningkatkan deteksi ancaman dengan cara mempelajari dan memperbaiki algoritma deteksi berdasarkan data yang terkumpul. Ini memungkinkan NDR untuk semakin akurat dalam mendeteksi ancaman dari waktu ke waktu.

3. Pendeteksian Ancaman dan Penilaian Risiko

Setelah menganalisis lalu lintas jaringan, NDR akan memulai proses pendeteksian ancaman. Pada tahap ini, NDR akan memeriksa pola lalu lintas untuk mencari tanda-tanda adanya serangan atau ancaman yang sedang terjadi, seperti:

Serangan DDoS (Distributed Denial of Service): Peningkatan tajam dalam jumlah permintaan ke server atau aplikasi dapat menunjukkan adanya upaya serangan DDoS.

Serangan Botnet: Aktivitas yang mencurigakan yang melibatkan perangkat yang tampaknya bekerja secara bersamaan untuk melakukan tindakan berbahaya.

Advanced Persistent Threats (APT): Serangan yang tersembunyi dan berlangsung dalam jangka panjang. APT biasanya berusaha untuk tetap tidak terdeteksi sambil mengeksploitasi sistem jaringan.

Lateral Movement: Pergerakan lateral dalam jaringan, yang terjadi ketika penyerang mencoba berpindah dari satu perangkat ke perangkat lain di dalam jaringan yang sudah dibobol.

Malware dan Ransomware: Aktivitas berbahaya yang mungkin disebabkan oleh infeksi malware atau upaya enkripsi data untuk meminta tebusan.

Pada saat pendeteksian, NDR memberikan penilaian risiko berdasarkan tingkat keparahan ancaman yang terdeteksi. Ini membantu tim keamanan untuk memprioritaskan respons yang tepat.

4. Korelasi dan Penyaringan Ancaman

Setelah potensi ancaman terdeteksi, NDR akan melakukan korelasi data untuk memastikan bahwa ancaman tersebut relevan. Korelasi ini berarti menggabungkan data dari berbagai sumber untuk mendapatkan gambaran yang lebih jelas mengenai ancaman tersebut. Ini bisa melibatkan:

Korelasi dengan Data dari Sumber Lain: NDR dapat menggabungkan data dari sistem keamanan lain seperti SIEM (Security Information and Event Management), EDR (Endpoint Detection and Response), dan IDS/IPS (Intrusion Detection/Prevention Systems) untuk memberikan gambaran yang lebih komprehensif tentang serangan yang terjadi.

Filtering: NDR juga akan menyaring ancaman yang terdeteksi untuk menghindari pemberitahuan palsu (false positives). Hal ini penting agar tim keamanan hanya menerima notifikasi tentang ancaman yang relevan.

5. Pemberitahuan dan Respon terhadap Ancaman

Jika NDR mengidentifikasi ancaman yang valid, sistem dapat memberi pemberitahuan kepada tim keamanan dan, tergantung pada pengaturan, dapat melakukan respons otomatis untuk meredakan ancaman tersebut. Respon ini bisa mencakup:

Pemberitahuan Keamanan: Tim keamanan mendapatkan pemberitahuan otomatis melalui email, dashboard, atau sistem SIEM. Pemberitahuan ini mencakup informasi detail tentang ancaman yang terdeteksi, seperti ID ancaman, tipe serangan, dan perangkat yang terlibat.

Blokir Akses: Jika ancaman terdeteksi pada tahap awal, NDR dapat secara otomatis memblokir akses ke perangkat atau aplikasi yang terlibat. Misalnya, memblokir alamat IP yang mencurigakan atau menghentikan komunikasi dari perangkat yang terinfeksi.

Pengalihan Trafik: NDR dapat mengarahkan trafik jaringan yang mencurigakan ke jalur pemantauan untuk dianalisis lebih lanjut tanpa membahayakan sistem inti.

Peningkatan Pengawasan: NDR juga bisa meningkatkan pengawasan pada area yang terpengaruh oleh ancaman, memonitor lalu lintas lebih ketat dan mengaktifkan pengaturan keamanan lebih ketat.

Tindakan Manual: Untuk ancaman yang lebih kompleks atau sulit diidentifikasi, tim keamanan dapat diberikan informasi mendalam dan diberi kesempatan untuk melakukan intervensi manual.

6. Pemulihan dan Analisis Pasca-Insiden

Setelah ancaman direspons, penting untuk melakukan pemulihan dan analisis pasca-insiden:

Analisis Forensik: Setelah serangan dihentikan, tim keamanan akan melakukan analisis lebih mendalam untuk memahami bagaimana serangan terjadi, apa yang diambil atau dikompromikan, dan bagaimana mencegah serangan serupa di masa depan.

Pemulihan Sistem: Proses pemulihan untuk mengembalikan sistem ke keadaan normal, seperti memulihkan data yang terinfeksi, memperbaiki celah yang digunakan penyerang, dan meningkatkan kebijakan keamanan untuk mencegah serangan berulang.

Pembelajaran dari Insiden: NDR seringkali menyediakan laporan analitik yang dapat digunakan untuk memperbaiki kebijakan dan pengaturan deteksi ancaman, serta meningkatkan respons untuk serangan di masa mendatang.

Kesimpulan

Network Detection and Response (NDR) bekerja dengan mengumpulkan data lalu lintas jaringan, menganalisisnya menggunakan kecerdasan buatan dan pembelajaran mesin untuk mendeteksi ancaman, mengorelasikan data untuk memverifikasi ancaman, dan merespons secara otomatis atau manual untuk mengurangi dampak serangan.

Dengan kemampuannya untuk memberikan deteksi dini dan respon cepat terhadap ancaman yang tersembunyi di dalam lalu lintas jaringan, NDR memberikan lapisan tambahan perlindungan terhadap jaringan dan membantu mengurangi risiko keamanan di tingkat jaringan.

Ingin menggunakan NDR SentinelOne ini, di Perusahaan ataupun organisasi anda ???

konsultasikan langsung dengan kami, Leyun Asia kini merupakan Partner Resmi SentinelOne dapat membantu untuk berikan konsultasi dan layananan keamanan anda – layanan service kami 24/7 untuk amankan data anda dari serangan siber. Silahkan isi form dibawah ini untuk detail konsultasinya.